物联网如何强化云计算安全 关键技术、服务与实践路径

随着物联网(IoT)与云计算的深度融合,数据量和连接设备呈指数级增长,这既带来了前所未有的效率提升,也引入了复杂的安全挑战。物联网不仅是一个被保护的对象,其本身也能通过其独特的技术与服务,成为强化云计算安全体系的关键赋能者。本文将探讨物联网如何通过其核心技术和服务,构建更智能、主动、弹性的云计算安全防线。

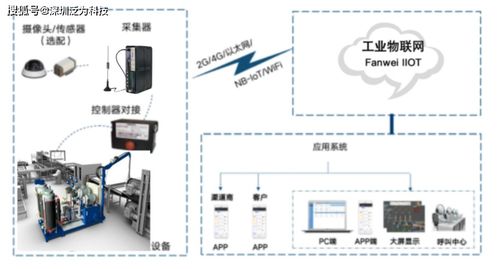

一、 物联网作为云安全的“感知神经”与“执行终端”

传统云安全侧重于服务器、网络和应用层,对终端环境的感知往往滞后。物联网设备遍布物理世界各个角落,其内置的各类传感器(如摄像头、温度、湿度、运动、位置传感器)和边缘计算能力,使其能够实时收集环境数据与设备状态。这些数据上传至云端进行分析,可以为云安全系统提供前所未有的情境感知能力。例如,通过物联网传感器监测数据中心机房的物理访问、环境异常(如烟雾、漏水),可以即时预警并触发云端安全策略,防止物理破坏导致的服务中断。物联网设备因此成为了云安全在物理世界的延伸触角。

二、 关键技术:物联网赋能云安全的核心手段

- 边缘计算与预处理:物联网边缘网关或智能设备能够在数据源头进行初步过滤、加密和匿名化处理。只将必要、洁净的数据摘要或告警信息上传至云,极大减少了传输至云端的攻击面和数据泄露风险,同时降低了云端的分析负载。

- 设备身份与生命周期管理:基于物联网的设备标识符(如数字证书、硬件安全模块SE/TEE)和自动化管理服务,云平台可以实现对海量接入设备的强身份认证、精准授权和全生命周期管理(注册、配置、监控、退役)。这确保了只有可信设备才能接入云服务,从源头杜绝非法接入。

- 行为分析与异常检测:物联网设备通常有固定的行为模式。通过机器学习模型在云端分析物联网设备上传的连续行为数据流,可以建立正常行为基线,实时检测异常活动(如非时段通信、异常数据量、指令篡改),及时发现设备被劫持、成为僵尸网络节点或发起内部攻击的迹象。

- 安全编排、自动化与响应(SOAR):物联网告警可以与云安全运营中心(SOC)的SOAR平台联动。当检测到特定物联网威胁(如某一型号传感器被攻破)时,云端可自动下发指令,通过物联网管理平台对受影响设备群进行隔离、固件更新或策略调整,实现快速闭环响应。

三、 物联网安全服务:云原生安全架构的组成部分

现代云计算平台正将物联网安全能力以“服务”形式提供:

- IoT设备安全服务:云提供商(如AWS IoT Device Defender, Azure IoT Hub安全功能)提供托管的服务,持续监控设备配置、识别安全漏洞、检测异常行为,并与云身份访问管理(IAM)和日志服务无缝集成。

- 安全的数据管道:从设备到云的消息通道默认提供端到端的加密(如TLS/DTLS),并结合主题策略、细粒度权限控制,确保数据在传输和路由过程中的机密性与完整性。

- 统一的威胁情报与可视化:物联网安全事件与云上其他安全日志(网络流量、主机入侵检测)在云端进行关联分析,形成统一的威胁仪表盘,为安全团队提供全局视角,识别跨物联网和云资源的复杂攻击链。

四、 实践路径与挑战

有效利用物联网保护云安全,需要系统性的实践:

- “零信任”架构集成:将每一个物联网设备视为不可信的访问主体,实施最小权限原则,无论其位于网络内部还是外部。

- 安全始于设计:在物联网设备硬件、固件和通信协议设计阶段就嵌入安全特性,并与云安全策略对齐。

- 持续的监控与更新:利用云的可扩展性,对物联网设备群进行持续的安全状态评估和固件/安全补丁的空中升级(OTA)。

挑战同样存在:物联网设备资源受限、协议多样性和庞大的数量规模给统一安全管理带来困难;设备自身可能成为攻击云的跳板。因此,保护“云”的安全,首先必须确保“物”的安全,这是一个相辅相成的闭环。

###

物联网并非仅仅是云计算安全的负担,通过其分布的感知能力、边缘计算和与云平台的深度集成,它正在演变为一个动态、智能的云安全增强层。将物联网安全与云安全策略统一规划、协同响应,构建“云-管-边-端”一体化的纵深防御体系,是应对未来数字化世界复杂威胁的必由之路。

如若转载,请注明出处:http://www.nqrudjo.com/product/42.html

更新时间:2026-02-25 18:01:33